Neue Herausforderungen in einer vernetzten Welt

Datenschutz im Informationszeitalter

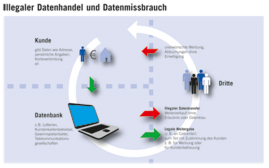

Jeder Mensch hinterlässt eine Datenspur. Seine Daten werden gespeichert, verändert, weitergegeben oder gelöscht. Damit dies im Sinne der Betroffenen geschieht, sollen diese ihre Daten schützen und kontrollieren können. Die jüngsten Skandale um Datenmissbrauch und illegalen Handel zeigen, dass neue Herausforderungen vor Politik und Bürgern liegen.

Fragen des Datenschutzes drehten

sich von Beginn an immer darum,

wie Menschen mit Computern

umgehen.

Als die ersten Datenschutzregelungen

Anfang der 70er-Jahre eingeführt

wurden, ging es darum, wie

staatliche

Stellen die über Bürger in

ihren Rechenzentren gespeicherten Daten

behandelten. Zunehmend kommen

Computeranwendungen

nicht mehr auf

eigenen Rechnern zum Einsatz,

sondern

auf Servern im Internet.

Daten werden

auf Computern gespeichert, von denen

man oftmals gar nicht mehr weiß, wo

sie eigentlich ihren physischen Ort haben.

Heute sind nahezu alle Rechner

vernetzt,

die Daten fließen von einer

Recheninsel

zur nächsten, werden gespeichert,

geändert, erweitert, weitergegeben,

aggregiert und kumuliert.

Lange Zeit speicherten Behörden

Daten über Bürger in einem eng begrenzten

Rahmen für bestimmte Zwecke.

Seit den Terroranschlägen vom 11. September

2001 werden diese Daten in zunehmendem

Maße nicht nur zwischen

nationalen, sondern auch internationalen

Behörden ausgetauscht. Für den Datenschutz

markiert der 11. September

in vielerlei Hinsicht eine Zäsur: Zu den

einschneidenden Neuerungen in der

Folge der Anschläge gehört etwa die

Einführung biometrischer Merkmale

in den Passdokumenten, insbesondere

die Erfassung der Fingerabdrücke in

Reisepässen. Auch die engere Zusammenarbeit

von Polizei und Geheimdiensten

in einem gemeinsamen Lagezentrum

im Kampf gegen den Terror

wurde als historischer Einschnitt wahrgenommen.

Hier, so Kritiker, werde

das nach 1945 eingeführte und in verschiedenen

Gesetzen geregelte Tren-nungsgebot

zur Zusammenarbeit von

Polizei

und Geheimdiensten missachtet.

Die informationelle Selbstbestimmung, so sind sich Datenschützer und Bürgerrechtler einig, ist mit diesen und anderen seit den Terroranschlägen eingeführten Maßnahmen sukzessive beschnitten worden. Ein Mehr an Sicherheit wurde versprochen - im Tausch gegen die Einschränkung von Freiheitsrechten. Wie prekär die Balance zwischen Freiheit und Sicherheit in einem demokratischen Rechtsstaat ist, wusste schon Benjamin Franklin. Er postulierte vor über 200 Jahren: „.Jene, die Freiheit aufgeben, um eine vorübergehende Sicherheit zu erwerben, verdienen weder Freiheit noch Sicherheit.”. Aus diesem Grund versteht sich das Grundgesetz als Abwehr staatlicher Eingriffe in die Sphäre der Bürger.

Spuren im Internet

Es ist aber längst nicht mehr nur der Staat, der vieles über die Bürger weiß, sondern es sind zahlreiche Unternehmen: Telekommunikationsunternehmen, Internetbetreiber, Versicherungen, Handelskonzerne, Medienunternehmen und nicht zuletzt Suchmaschinenbetreiber. Jede Tasteneingabe kann aufgezeichnet und ausgewertet werden. Die Rede ist daher auch längst nicht mehr von der Gefahr, die von einem „großen Bruder” ausgeht, sondern wie es um die vielen „kleinen Schwestern” und den Nachbarn von nebenan bestellt ist.

Da es nur noch wenige Arbeitsplätze gibt, die nicht auf irgendeine Weise mit Kommunikations- und Informationstechnologien verbunden sind, gibt es nur noch wenige Arbeitnehmer, die nicht durch und in ihrer Arbeit neue Daten erzeugen. Arbeitnehmer in Callcentern können bekanntlich lückenlos überwacht werden, doch auch die Arbeit von Kassiererinnen kann von einer digitalen Kasse minutiös auf-gezeichnet werden. Überprüfbar ist auch, welche Route etwa ein Versicherungsvertreter im Außendienst einschlägt, wie schnell er fährt, wie viele Pausen er macht.

Selbst private Tätigkeiten wie das Einkaufen, die ursprünglich allein nur etwas mit dem Austausch von Waren gegen Geld zu tun hatten, sind digitalisiert: Die Kasse registriert die Kontodaten der Bankkarte, mit der man bezahlt hat; über den RFID-Chip in der Ware lässt sich der gesamte Lebenszyklus eines Produkts nachvollziehen. Nicht zu reden von intelligenten Videoüberwachungssystemen, die jede körperliche Bewegung nach Verdachtsmomenten analysieren können.

Doch selbst wenn Menschen ihre Daten in dieser Weise „managen” könnten, gäbe es noch immer viele Daten über sie, die sie nicht selbst verursacht haben und daher auch erst einmal nicht direkt kontrollieren können. Freunde und Bekannte können etwa Bilder von ihnen auf Fotoplattformen im Internet veröffentlichen und kommentieren, ohne dass sie darüber gleich erfahren. Kriminelle, Spaßvögel oder Stalker können sich illegal Kreditkartennummern besorgen, online Bestellungen für eine Person aufgeben oder sie in Foren verleumden.

Dass diese Daten auch aus umfangreichen Kundendatenbanken von Unternehmen stammen können, zeigten im Jahr 2008 gleich mehrere Fälle. Verbraucherschützern wurde eine CD mit persönlichen Daten von mehr als einer Million Bundesbürgern zugespielt. Genutzt wurde sie von Mitarbeitern in einem Callcenter. Personenbezogene Daten können auf vielfältige Weise in Umlauf geraten: Im Oktober wurde bekannt, dass 17 Millionen T-Mobile- Kundendaten bereits 2006 geklaut und im Internet in kriminellen Kreisen gehandelt wurden. Zu den gestohlenen Kundendaten zählen nicht nur Handynummern, Adressen, Geburtsdaten, sondern teilweise auch E-Mail-Adressen.

Angesichts der Dimensionen des Datenhandels und möglichen Datenmissbrauchs stellt sich nicht nur die Frage nach höheren Strafen gegen den illegalen Datenhandel, sondern auch nach präventiven Maßnahmen. Welchen Standards müssen Datenschutz- und IT-Sicherheitskonzepte in Unternehmen genügen? Wie können Verbraucher erfahren, ob diese Konzepte datenschutzkonform sind? Wie müssen Verfahrens- und Produktbewertungen (sogenannte Audits) gestaltet werden, die hierüber verlässlich Auskunft geben können?

Nicht nur im Umgang mit Kundendaten gilt es jedoch, das Vertrauen der Betroffenen wiederzugewinnen. Die in jüngster Zeit bekannt gewordenen Bespitzelungen von Arbeitnehmern beim Discounter Lidl und der Fast- Food-Kette Burger King, bei Novartis, Lufthansa oder der Deutschen Telekom zeigen, dass der Arbeitnehmer verstärkt als Risikofaktor, nicht aber als Partner wahrgenommen wird.

Recht auf Auskunft

Deutlich wird die zunehmend wichtige Rolle der betrieblichen Datenschutzbeauftragten. Diskutiert wird nun, ob sie nicht nur mehr Kompetenzen brauchen, sondern ob ihnen auch ein den Betriebsräten ähnlicher Schutz zukommen soll. Fraglich ist auch, ob die staatlichen Datenschutzbeauftragten rechtlich, personell und organisatorisch stärker als bisher dazu befähigt werden sollen, auch präventiv in privaten Unternehmen zu kontrollieren.

Weitere Konfliktfelder gibt es im Bereich der wirtschaftlichen Verfügbarkeit personenbezogener Daten. Eine Besonderheit hierbei sind Geodaten, die den Aufenthalt von Personen beziehungsweise Gegenständen oder den Standort von Wohnungen lokalisieren können. Mit dem Geo-Scoring können raumbezogene Daten so ausgewertet werden, dass etwa die Kreditwürdigkeit einzelner Straßenzüge, wenn nicht gar einzelner Gebäude ermittelt werden kann.

Theoretisch hat jeder das Recht auf Auskunft, Benachrichtigung, Einwilligung und Widerspruch, was die Verwendung seiner persönlichen Daten betrifft. Außerdem dürfen Daten nur für den Zweck verwendet werden, für den sie gespeichert wurden. Doch Datenschützer stellten schon vor Jahren fest, dass ihnen angesichts der Vielzahl und Alltäglichkeit der Datenbewegungen eine effektive Kontrolle nicht mehr möglich ist. Deshalb sollten Werkzeuge entwickelt werden, mit deren Hilfe die Menschen in der Lage wären, das Schicksal ihrer eigenen Daten selbst in die Hand zu nehmen, also ihre Datenspur zu kontrollieren. Erste sogenannte Identitätsmanagementsysteme wurden bereits für Internetdienste entwickelt, für die Menschen unterschiedliche Zugangsdaten und Profile verwenden. Auf diese Weise ist der Einzelne in der Lage zu bestimmen, was mit seinen Daten geschieht. Doch alltägliche Praxis sind solche Werkzeuge noch lange nicht.

Inzwischen gibt es mehrere wegweisende Urteile des Bundesverfas- sungsgerichts: Ein Grundrecht auf in-formationelle Selbstbestimmung wurde bereits 1983 aus dem Grundgesetz abgeleitet. Auch die Definition des „Kernbereichs privater Lebensgestaltung” und eines „Rechts auf Gewährleistung der Vertraulichkeit und Integrität informationstechnischer Systeme” hat Karlsruhe vorgenommen. Angesichts des tief greifenden Wandels in allen gesellschaftlichen Bereichen beschäftigt sich die Politik mit der Frage, ob der Datenschutz und das Recht auf informationelle Selbstbestimmung nicht prominent im Grundgesetz verankert werden sollte. Hierzu hat die Fraktion Bündnis 90/Die Grünen einen Gesetzentwurf vorgelegt. Klar ist: Die umfassenden Herausforderungen der Informationsgesellschaft verlangen ein neues Verständnis des Datenschutzes - und eine Antwort.

Text: Christiane Schulzki-Haddouti

Erschienen am 19. November 2008

Weitere Informationen:

Virtuelles Datenschutzbüro

Ein gemeinsamer Bürger-

service

der Datenschutzinstitutionen:

www.datenschutz.de

Aktuelle Ausgabe

Die aktuelle Ausgabe von BLICKPUNKT BUNDESTAG SPEZIAL können Sie hier als PDF-Datei öffnen oder herunterladen.

Mitmischen

Mitmischen.de ist das Jugendforum des Deutschen Bundestages im Internet mit Chats, Diskussionsforen, Abstimmungen, Nachrichten und Hintergrund-

berichten.

Europa

Europa ist überall — Europäische Gesetze regeln den Alltag, Euro-Münzen klimpern im Portemonnaie. Aber was bedeutet es eigentlich, zu Europa zu gehören? GLASKLAR hat sich in Europa umgesehen.